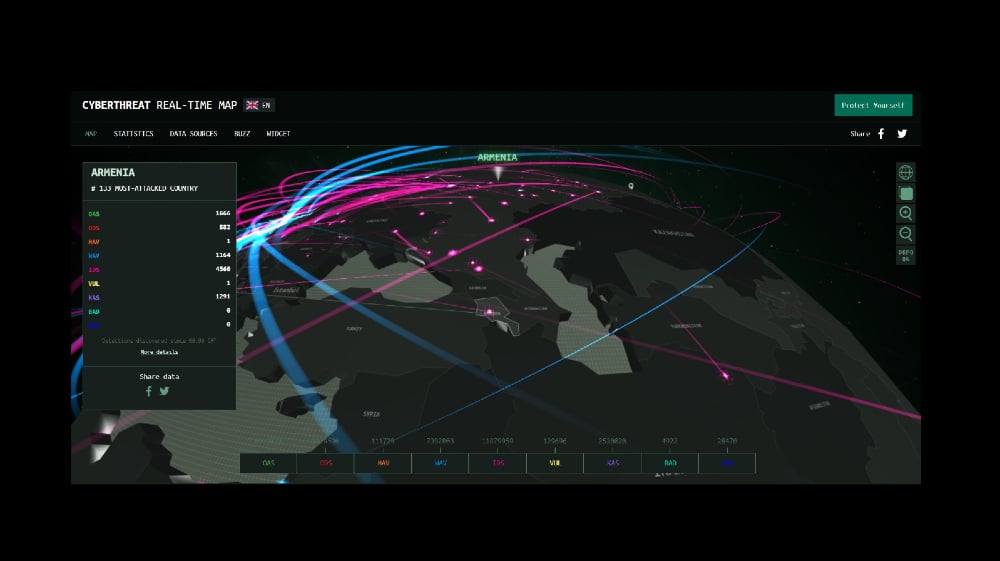

Եթե հետևում եք հայաստանյան մամուլին, ապա կիբեր հարձակումների հարցում կարող է ձևավորվել հստակ պատկերացում, թե հիմնական գործողությունները Հայաստանի բնակիչների, կազմակերպությունների դեմ իրականացնում են ադրբեջանական և թուրքական հաքերները։

Քանակական տեսանկյունից դա, կարծես թե, այդպես է։ Եթե դիտարկենք վերջին տաս-տասնհինգ տարիները, ապա հարձակումների գերակշռող մասը իսկապես իրականացվել է ադրբեջանական և թուրքական հաքերային խմբերի կողմից։ Միայն վերջին տարվա ընթացքում Ադրբեջանի և Թուրքիայի հաքերները կարողացան կոտրել մի քանի հազար հայկական հաշիվներ Ֆեյսբուքում և Ինստագրամում։

Մինչև 2009 թվականի հոկտեմբեր ամիսը, երբ ԱԱԾ-ն սկսեց վերահսկել Հայաստանի կիբերտիրույթի պետական հատվածը, ադրբեջանական հաքերային խմբավորումները տարին մի քանի անգամ զանգվածային հարձակումներ էին իրականացնում Հայաստանի Հանրապետության և Արցախի պետական կայքերի վրա։ Երբ սկսվեց վերահսկողությունը, հաջողված հարձակումների թիվը կտրուկ նվազեց։

Սակայն, եթե խոսենք ոչ միայն զանգվածային հարձակումների, այլ թիրախավորված, կետային կիբեր գործողությունների մասին ընդդեմ պետական և ոչ պետական կարևոր կառույցների, ինչպես նաև անհատների, ապա կարելի է գտնել մի շարք հայտնի դեպքեր։ Եվ այդ դեպքերի հետևում նշմարվում են պետության կողմից հովանավորվող (state sponsored) հաքերային խմբեր կամ հենց պետական համակարգեր։

Հայաստանի համար հիմնական սպառնալիք են հանդիսանում Ադրբեջանի հաքերային թիմերը։ 2020 թվականի ամառվանից, դեռ մինչև Տավուշի մարտերը, սկսվեց կտրուկ ակտիվացում։ Հունիսի և հուլիսի ընթացքում տեղի ունեցան տասնյակ հազարավոր մարդկանց անձնական տվյալների արտահոսքեր՝ որպես ադրբեջանական հաքերային թիմերի կողմից թիրախավորված հարձակումների հետևանք։

Արդեն Արցախյան պատերազմի ընթացքում հաքերներին հաջողվեց կոտրել մի շարք պետական կայքեր, ինչպես նաև ներթափանցել պետական փաստաթղթերի շրջանառության համակարգ, տիրանալ մի շարք բարձրաստիճան պաշտոնյաների էլեկտրոնային փոստերին և այլն։

Բացի դրանից՝ կոտրվեցին մի շարք լրատվամիջոցներ, իսկ գրեթե ողջ լրատվական և պետական հատվածը գտնվում էր անընդհատ և ուժգին DDoS հարձակումների տակ։ Տվյալ գործողությունները դեռ պետք է վերլուծվեն ավելի մանրամասն։ Իսկ եթե դիտարկենք հարձակումների պատմությունը, ապա այն ունի խորը արմատներ։

Ադրբեջանական հաքերային խմբերը Հայաստանի դեմ գործում են արդեն տասնամյակներ շարունակ։

Առաջին լուրջ գործողությունը հայկական կիբեր տարածքի դեմ իրականացվել է դեռ 2000 թվականի հունվարին։ Այդ ժամանակ հայկական կայքերի վրա հարձակում իրականացրեցին երկու ադրբեջանական հաքերային թիմեր՝ Green Revenge и Hijack Team 187։ Տվյալ թիմերի կապը պետական կառույցների հետ ապացուցված չէ։ Սակայն այն, որ կիբեր ընդհարումների ժամանակ Ադրբեջանի անվտանգության կառույցները հաքերային խմբերի վրա կարողացան կիրառել լծակներ և դադարեցնել հարձակումները Հայաստանի վրա, խոսում է այն մասին, որ կապ գոյություն ուներ արդեն 2000 թվականին։

Տվյալ դեպքը վկայում է այն մասին, որ պետական մարմինները առնվազն տեղյակ էին հարձակում իրականացնող անձանց մասին կամ հնարավորություն են ունեցել անմիջական կապ հաստատել նրանց հետ։

Մինչև 2012 թվականը չկային բավարար հիմքեր կասկածելու, որ պետական մարմինների և բազմաթիվ հաքերային խմբերի միջև համագործակցություն է։ Սակայն, 2011 թվականի նոյեմբերին ադրբեջանական հաքերային համայնքը համախմբվեց, գործող հիմնական խմբավորումներն ու անհատները միավորվեցին ասոցացված Anti-Armenia մեկ թիմում։

Արդեն 2012 թվականին, Ռամիլ Սաֆարովի Հունգարիայից արտահանձնմանն ու Երևանի և Բաքվի միջև դիվանագիտական և քարոզչական հակամարտությանը հետևեց լայնամասշտաբ հաքերային գրոհ Հայաստանի դեմ։ Գրոհի ընթացքում ոչ միայն իրականացվեցին ավանդական հարձակումներ կայքերի վրա, այլ կիրառվեցին նաև DDoS տիպի հարձակումներ։ Այդ գրոհի և դրան հաջորդած Հայաստանի վրա իրականացված մի շարք DDoS հարձակումների քանակական ուժգնությունը թույլ է տալիս ենթադրել, որ հարձակումները կատարվում էին պետական հովանավորությամբ, սակայն օգտագործվում էր կիբեր-վարձկանների հզորությունը։

Ադրբեջանն այդ պահին չուներ բավարար տեխնիկական հնարավորություններ նման հզորությամբ հարձակումներ իրականացնելու Հայաստանի կապի հանգույցների վրա։ Ադրբեջանական հաքերային խմբավորումները նույնպես նման միջոցներ չունեին։

Նմանատիպ հզորությամբ հարձակումներ կիբեր-կրիմինալն իրականացնում է բավական մեծ գումարների դիմաց։ Այսինքն, կարելի է ենթադրել, որ պետությունը հանդիսանում էր որպես պատվիրատու և հովանավոր, իսկ կատարողները՝ վարձկաններ էին։

Ենթադրաբար, հենց 2012 թվականի հայ-ադրբեջանական մեծ կիբեր ընդհարումից հետո Բաքվում սկսեցին մտածել սեփական, զուտ պետական մակարդակով գործող կիբեր միավորումներ ստեղծելու մասին։

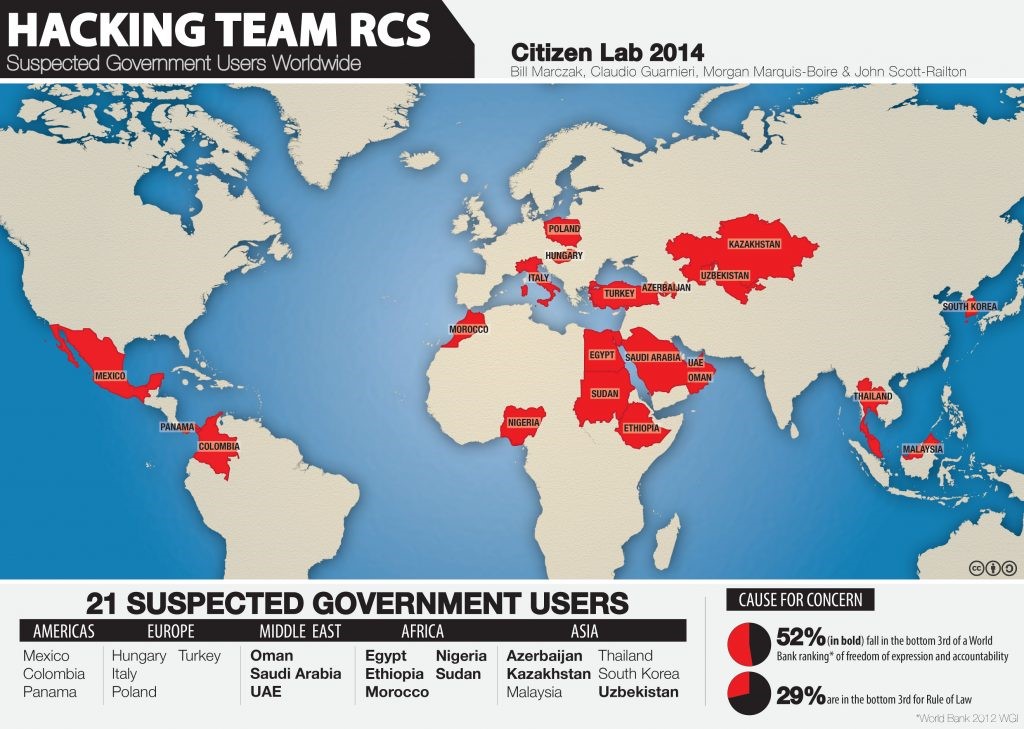

2015 թվականի հուլիսին Wikileaks կազմակերպությունը հրապարակեց իտալական The Hacking Team հաքերային կազմակերպության ներքին նամակագրությունը, որը կորզվել էր այլ հաքերի կողմից։ Այդ կազմակերպությունը ստեղծում և վաճառում է կիբեր լրտեսական ծրագրային ապահովում, որը թույլ է տալիս գաղտնալսել և վերահսկել համակարգիչներն ու հեռախոսները։ Կազմակերպությունը վաճառում է իր արտադրանքը մի շարք երկրների իրավապահ մարմիններին։ Որպես հետևանք, տվյալ ծրագրերն օգտագործվում են ոչ միայն հանցագործությունները բացահայտելու, այլև՝ ընդդիմադիրներին վերահսկելու նպատակով։

The Hacking Team-ի հիմնական լրտեսական ծրագրի՝ Remote Control System-ի կիրառումը Ադրբեջանի իշխանությունների կողմից արձանագրել է Citizen Lab կազմակերպությունը 2013 թվականի հուլիս-նոյեմբեր ամիսների ընթացքում։ Հաշվի առնելով այն հանգամանքը, որ երկրում հոկտեմբերին կայացել են նախագահական ընտրություններ, կարելի է ենթադրել, որ համակարգի կիրառումը ունեցել է ներքաղաքական խնդիրներ լուծելու միտում։

Wikileaks-ի հրապարակած նամակագրությունը ցույց է տալիս, որ հետաքրքրությունը Ադրբեջանում առաջացել է 2011 թվականին, իսկ արդեն 2012 թվականին գործարքը կայացել է։

The Hacking Team-ի արտադրվող լրտեսական ծրագրի` Remote Control System-ի կիրառումը երկրների կառավարությունների կողմից։ Ըստ Citizen Lab կազմակերպության

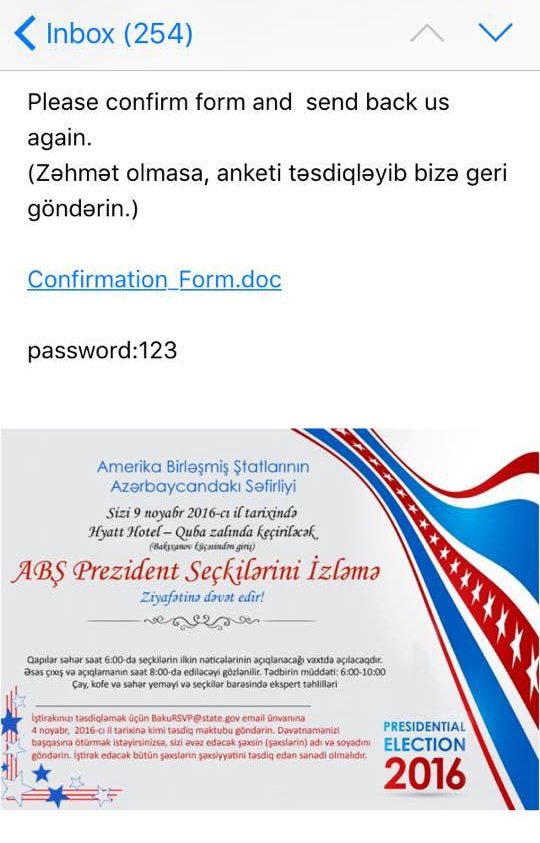

Հետագա բացահայտումները կապված են արդեն 2015 թվականի հետ։ Amnesty International և մի շարք այլ կազմակերպությունների ուսումնասիրությունները թույլ են տվել գտնել ապացույցներ, որ 2015 թվականի նոյեմբերից ընդդիմադիր ադրբեջանցիների դեմ հատուկ ծառայությունները կիրառել են արդեն սեփական արտադրության վիրուսային ծրագրեր։

Ըստ մասնագետների, ընդդիմադիրներին ուղարկվող վիրուսային ծրագիրը թույլ է տալիս գողանալ գաղտնաբառերը, նկարել օգտվողի մոնիտորը, սակայն ծրագրային ապահովումը բավական պարզունակ է։

Կեղծ նամակ, որը ուղարկվել է մի շարք ադրբեջանցի ակտիվիստներին և որը պարունակում է վարակված ֆայլ։ Ըստ Amnesty International-ի:

2017 թվականին արձանագրվել են DDoS հարձակումներ ընդդեմ ադրբեջանական ընդդիմադիր լրատվական կայքերի՝ Abzas.net, cumhuriyyet.net, azadliq.info ։ Այդ հարձակումների ժամանակ օգտագործվել են ադրբեջանական սերվերներ, որոնք կապակցված են կառավարության հետ, ինչը նշանակում է, որ Ադրբեջանի հատուկ ծառայությունները ձևավորում են սեփական համակարգ DDoS տիպի հարձակումներ իրականացնելու համար։

Իսկ այժմ դիտարկենք այլ երկրների հաքերային թիմերի կողմից հարձակումների մասին տեղեկատվությունը։

Եթե նայենք Էդվարդ Սնոուդենի բացահայտումներին, կտեսնենք, որ ԱՄՆ հատուկ ծառայությունների հետաքրքրությունը Հայաստանի հանդեպ միջինից բարձր է։

NSA բացահայտված համակարգերից մեկը, որը կոչվում է Boundless Informant, թույլ է տալիս քարտեզի վրա հետևել, թե որ երկրներից և ինչ ակտիվությամբ է ԱՄՆ այս հատուկ ծառայության կողմից կորզվում տեղեկատվությունը՝ բոլոր հնարավոր էլեկտրոնային շպիոնաժի միջոցներով։ Սնոուդենի տրամադրած պատկերից երևում է, որ 2013 թվականի մարտ ամսվա ընթացքում միայն ԱՄՆ տարածքից ստացվել է մոտ 3 միլիարդ տարբեր տիպի տեղեկատվություն։ Երկրները ներկայացված են ըստ այդ ամսվա ընթացքում դրանց հանդեպ NSA համակարգի ակտիվության, կանաչ գույնը վկայում է ցածր ակտիվության մասին, կարմիրը՝ հակառակը։

Այս պատկերի վրա Հայաստանը դեղին գույնի է՝ մոտավորապես Չինաստանի պես և Ռուսաստանից ավելի ակտիվ, ինչը խոսում է NSA-ի կողմից միջինից բարձր ակտիվության մասին։

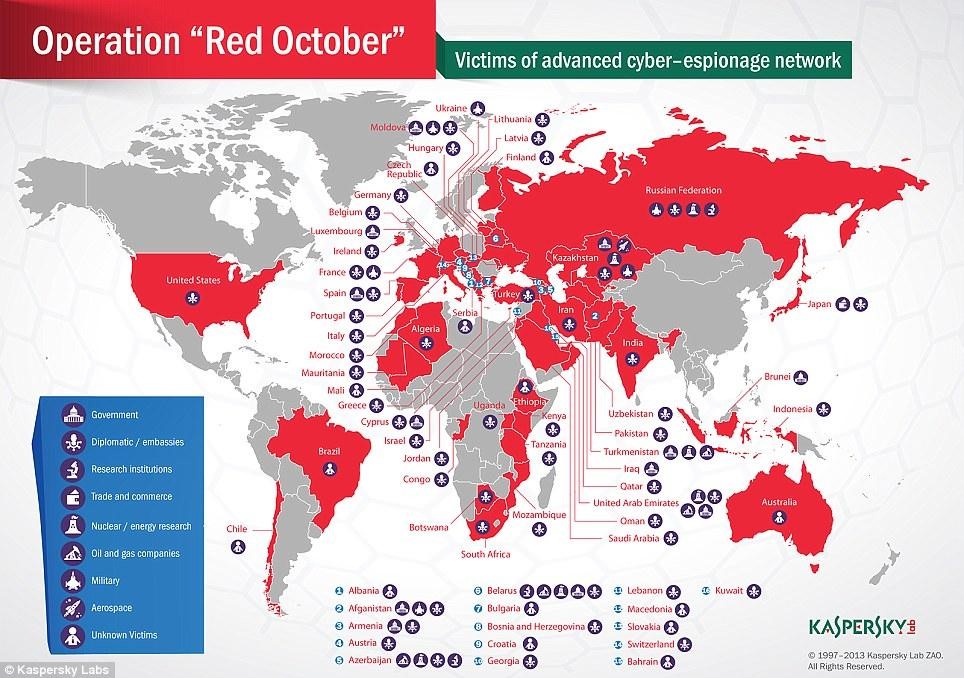

2013 թվականին Կասպերսկի լաբորատորիայում հայտնաբերեցին սուպերլրտեսական վիրուս, որն անվանվեց Red October։ Այն ներմուծվում էր պետական և ոչ պետական կարևոր ենթակառուցվածքներ և կատարում լայնածավալ կիբերլրտեսական գործողություններ՝ նույնիսկ վերականգնելով արդեն ջնջված ֆայլերը, որոնք կարող էին վիրուսի ստեղծողների համար լինել հետաքրքիր։

Պարզվեց, որ ծրագիրը գաղտնի գործել է հինգ տարի, և ոչ մի տեղ մինչ 2013 թվականը չէր հայտնաբերվել։ Հայաստանը ամենավարակված երկրների տասնյակում էր, այստեղ Կասպերսկի լաբորատորիան հայտնաբերել էր տասը վարակման դեպք։ Համեմատության համար՝ ամենավարակվածը Ռուսաստանն էր, և այստեղ արձանագրվել էր հարձակումների 37 դեպք։

Այդպես էլ պարզ չդարձավ, թե ով էր կանգնած Red October֊ի հետևում։ Անվտանգության մասնագետները ծրագրի մեջ առնվազն գտել էին ռուսերեն հետքեր, սակայն դրանք կարող էին միտումնավոր թողնված լինեին կոդի մեջ՝ ուշադրությունը շեղելու համար։ Ավելին, Ռուսաստանը հիմնական թիրախն էր այս հարձակման։ Ավելի հավանական է Չինաստանի հետքը։ Օգտագործված տեխնոլոգիաներում կան հատվածներ, որոնք հղում են անում մի շարք ծրագրերի վրա, որոնք օգտագործվել են Թիբեթի ակտիվիստների դեմ և ենթադրաբար օգտագործվել են Չինաստանի հատուկ ծառայությունների կողմից։

FireEye կազմակերպությունը, որը զբաղվում է տեղեկատվական անվտանգությամբ, 2014 թվականի APT28: A WINDOW INTO RUSSIA’S CYBER ESPIONAGE OPERATIONS? զեկույցում հայտնաբերել էր մի հաքերային խմբի լայնածավալ միջազգային ակտիվություն, որի թիրախներից մեկը նաև հայաստանյան զինվորականներն էին։

Խոսքը APT28 կամ Fancy Bear անվանումը կրող հաքերային խմբի մասին է, որը հիմա արդեն հայտնի է իր գործողություններով (հավանաբար, ազդեցություն է ունեցել ԱՄՆ ընտրությունների ժամանակ)։ Այս խումբը շատ մասնագետներ համարում են ռուսաստանյան պետական կիբեր խումբ, որը գործում է Կրեմլի շահերից ելնելով․ «They compile malware samples with Russian language settings during working hours consistent with the time zone of Russia’s major cities, including Moscow and St. Petersburg. They compile malware samples with Russian language settings during working hours consistent with the time zone of Russia’s major cities, including Moscow and St. Petersburg»։

Ըստ FireEye-ի ուսումնասիրության, Fancy Bear-ի հաքերները ստեղծել էին կեղծ mail.rnil.am ֆիշինգային կայք, որը նմանակում էր Հայաստանի պաշտպանության նախարարության դոմեյնը՝ mil.am, և թույլ էր տալիս ֆիշինգային նամակների միջոցով թիրախավորել հայաստանյան զինվորականներին և իրենց դեմ իրականացնել կիբեր լրտեսական գործողություններ․ «To target members of the Armenian military by hosting a fake login page»։

Թե ինչ վնաս են հասցրել հաքերները Հայաստանին, հայտնի չէ։

Rnil.am դոմեյնը պարբերաբար հայտնվել է տարբեր զեկուցյներում, զանազան ֆիշինգային հարձակումներում, օրինակ, օգտագործվել է Bellingcat կազմակերպության դեմ, որն իրականացնում էր հետաքննություն MH17 խոցված ինքնաթիռի վերաբերյալ, ինչի հանդեպ մեծ հետաքրքրություն ունեին ռուսաստանյան իշխանությունները։

2017 թվականի մայիսին Citizen Lab կազմակերպությունը նոր բացահայտումներ արեց Fancy Bear հաքերային խմբի նոր գործողությունների մասին։ Այս անգամ Հայաստանը նույնպես հայտնվեց զոհերի ցանկում։ TAINTED LEAKS․ Disinformation and Phishing With a Russian Nexus զեկույցից հայտնի է դառնում, որ այս անգամ թիրախ են դառել Հայաստանի կառավարության և բանակի ներկայացուցիչները։ Ըստ կազմակերպության տվյալների, Հայաստանը ֆիշինգային հարձակման հիմնական զոհ երկներից մեկն էր, ֆիշինգային հարձակումների մոտավորապես 3%-ը բաժին էր հասել հենց մեր հանրապետությանը։

Մեր ունեցած տվյալներով, հայաստանյան զոհերի ցանկում կան բարձրաստիճան զինվորականներ, ինչպես նաև դիվանագետներ։

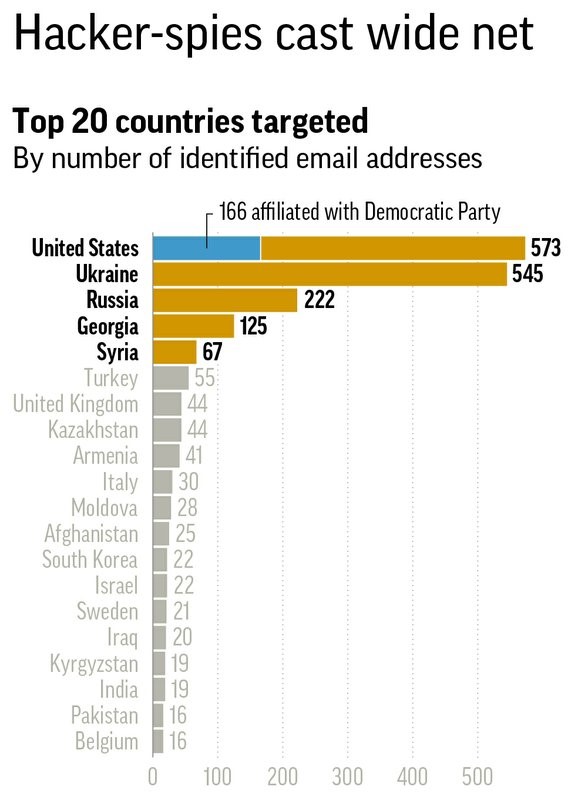

Տարվերջին հայտնվեց «Russia hackers pursued Putin foes, not just US Democrats» զեկույցը, որն այս անգամ հրապարակեց Associated Press֊ը։ Կրկին տեսնում ենք արդեն հարազատ դարձած Fancy Bear խումբը։ Եվ կրկին պարզ է դառնում, որ լայնածավալ կիբեր հարձակումների ցանկում, որը կազմվել է մեծ թվով պետությունների տարածքում, կան նաև հայաստանցիներ։ Ըստ ներկայացված ցանկի, Հայաստանից եղել է 41 թիրախ։

Հարձակումների հայաստանյան զոհերի ցանկը չի հրապարակվել, հայտնի է միայն, որ 2015 թվականին էլեկտրիկ Երևանի բողոքի ակցիաների ընթացքում հարձակման է ենթարկվել EVN Report խմբագիր Մարիա Թիթիզյանը։ Մեր ունեցած տվյալների համաձայն, այդ 41 հոգու մեջ կան ինչպես լրագրողներ, այնպես էլ քաղաքագետներ և վերլուծաբաններ, որոնց կարելի է բնութագրել որպես ավելի արևմտամետ։

Սա պետական կիբեր լրտեսության այն մի քանի դեպքերն են, որոնց մասին մենք տեղեկացված ենք։ Հաշվի առնելով, թե վերջին տարիներին որքան արհեստավարժ է դարձել պետական հաքինգը, կարելի է եզրակացնել, որ Հայաստանի դեմ իրականացվող կիբեր գործողությունների մի մասը (միգուցե, զգալի մասը) դեռ բացահայտված չէ։

Նաև հասկանալի է, որ Հայաստանը հետաքրքրության թիրախ է գրեթե բոլոր խոշոր կիբեր հետախուզությունների համար։

Սամվել Մարտիրոսյան

Սյունակում արտահայտված մտքերը պատկանում են հեղինակին եւ կարող են չհամընկնել media.am-ի տեսակետների հետ:

Մեկնաբանել

Media.am-ի ընթերցողների մեկնաբանությունները հրապարակվում են մոդերացիայից հետո: Կոչ ենք անում մեր ընթերցողներին անանուն մեկնաբանություններ չթողնել: Միշտ հաճելի է իմանալ, թե ում հետ ես խոսում:

Media.am-ը չի հրապարակի զրպարտություն, վիրավորանք, սպառնալիք, ատելություն, կանխակալ վերաբերմունք, անպարկեշտ բառեր եւ արտահայտություններ պարունակող մեկնաբանությունները կամ անընդունելի համարվող այլ բովանդակություն: